Kritická zranitelnost Log4j a hrozba její exploitace

Pokládáme za nutné Vás informovat o nové kritické zranitelnosti nazvané Log4j s označením CVE-2021-44228 a hodnocením CVSSv3.1 10. Tato zranitelnost je vázána i na ostatní produkty využívající prostředí Java. Jedná se o RCE (Remote Code Execution) zranitelnost, kterou může neautentizovaný útočník vzdáleně zneužít zasláním speciálně upraveného požadavku na server, na kterém zranitelná verze tohoto softwaru běží.

Doporučujeme urychleně aktualizovat produkt na novější verzi, ve které je již aplikována záplata, viz níže.

Aktuálně dochází k rozsáhlému zneužívání této zranitelnosti. Útočníci již aktivně skenují prostředí internetu za účelem detekce této zranitelnosti. Na GitHub jsou již dostupné Proof-of-Concept exploity. Někteří z našich zákazníků již ohlásili bezpečnostní události spojené s exploitací této zranitelnosti. Cloudflare zaznamenává veliký počet dotazů nesoucí data využívající zranitelnost.

Technické detaily

| CVSSv3.1 skóre | 10 |

| Attack Vector (AV) | Network |

| Attack Complexity (AC) | Low |

| Privileges Required (PR) | None |

| User Interaction (UI) | None |

| Scope (S) | Changed |

| Confidentiality (C) | High |

| Integrity (I) | High |

| Availability (A) | High |

Řešením je aktualizovat Apache Log4j na verzi 2.15.0, která byla vydána 10. 12. 2021. Tato verze však vyžaduje Java 8, proto pokud používáte starší verzi, je nejprve nutné updatovat Javu.

Verze produktu Apache Log4j 2.15, která byla doporučována k mitigaci zranitelnosti, neodstraňuje všechny zranitelnosti spojené s funkcionalitou JNDI LDAP lookups (CVE-2021-45046).

Řešením je aktualizovat Apache Log4j na verzi 2.16.0, která byla vydána 13. 12. 2021. Tato verze však vyžaduje Java 8, proto pokud používáte starší verzi, je nejprve nutné updatovat Javu. Pokud není možné okamžitě patchovat, jsou dostupné další kroky mitigace zranitelnosti:

V Apache Log4j ve verzi 2.0-alpha1 - 2.16.0 (bez 2.12.3) byla nalezena zranitelnost CVE-2021-45105, která dovoluje útočníkovi způsobit DoS (Denial of Dervice) útok při interpretaci speciálně upraveného řetězce. Zranitelnost byla odstraněna v Apache Log4j 2.17.0 a 2.12.3.

Řešením je aktualizovat Apache Log4j na verzi 2.17.0, která byla vydána 17. 12. 2021 a odstraňuje podporu pro message lookup a v základu vypíná JNDI. Tato verze však vyžaduje Java 8, proto pokud používáte starší verzi, je nejprve nutné updatovat Javu.

Pokud není možné okamžitě patchovat, jsou dostupné další kroky mitigace zranitelnosti:

| Mitigace | Verze |

| Set log4j.formatMsgNoLookups or Dlog4j.formatMsgNoLookups to true | Log4j 2.10 a vyšší |

| Use %m{nolookups} in the PatternLayout configuration | Log4j 2.7 a vyšší |

| Remove JdniLookup and JdniManager classes from log4j-core.jar | Všechny verze Log4j 2 |

Jako kritické považujeme aplikovat mitigaci na VMware, kde je zatím známý workaround.

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

Zranitelnost můžete na svých systémech detekovat pomocí již vydaných pluginů Tenable. Nejprve se ujistěte, že máte aktuální Tenable.sc Feed i Active Plugins Feed (z 11. 12. 2021 17:00 a starší), případně proveďte manuální update. Následně budete mít k dispozici prozatím pět pluginů pro detekci uvedené zranitelnosti, všechny obsažené v politice „Log4Shell“. Tato politika je dostupná ve všech produktech Tenable (Nessus Pro, Tenable.io, Tenable.sc).

Vzhledem k tomu, že se jedná o zranitelnost zneužitelnou vzdáleně, doporučujeme provést sken alespoň internet-facing systémů.

V případě dotazů nebo požadavku na vytvoření skenu nás, prosím, kontaktuje prostřednictvím support systému AEC JIRA na stránkách

https://support.aec.cz/ (zákazníci s aktivní smlouvou) nebo pomocí kontaktních údajů.

Aktualizace 14. 12. 2021:

Statistické údaje našeho partnera, společnosti Check Point:

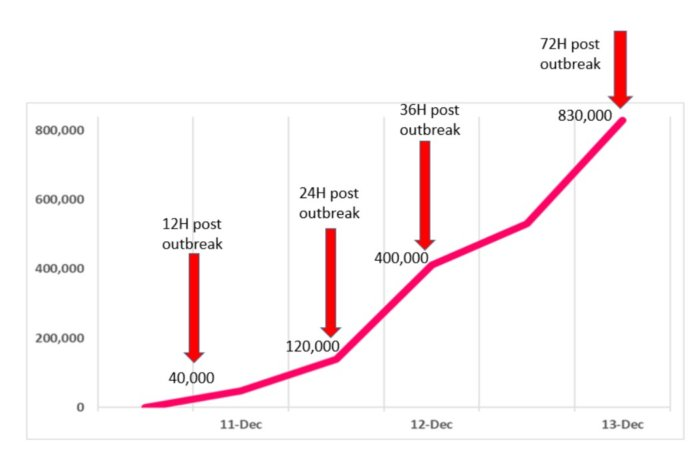

Snaha o zneužití nejnovější zranitelnosti v Apache Log4j připomíná kybernetickou pandemii. V pátek po odhalení zranitelnosti byly hlášené "jen" tisíce útoků. Během soboty počet útoků vzrostl už na 40 000 a 72 hodin po odhalení zranitelnosti počet útoků překročil hranici 800 000. Check Point zaznamenal už více než 845 000 pokusů o zneužití zranitelnosti.

Jedná se jednoznačně o jednu z nejzávažnějších zranitelností posledních let a škody mohou dosáhnout astronomických výšek. V období svátků mohou navíc bezpečnostní týmy reagovat pomaleji, čímž riziko dále vzrůstá a hackeři s tím mohou kalkulovat. Lze proto očekávat další eskalaci problému a pokud organizace okamžitě nepřijmou odpovídající opatření, může vzhledem ke složitosti záplatování a jednoduchosti zneužití být tato zranitelnost nebezpečnou hrozbou po mnoho dalších let.

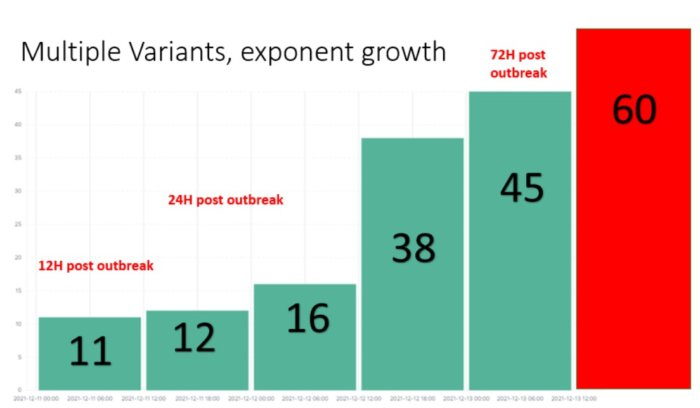

Check Point také upozorňuje na extrémní nárůst nových variant původního exploitu - více než 60 za méně než 24 hodin. Je to znovu ukázka kybernetické pandemie, tedy rychle se šířících ničivých útoků.

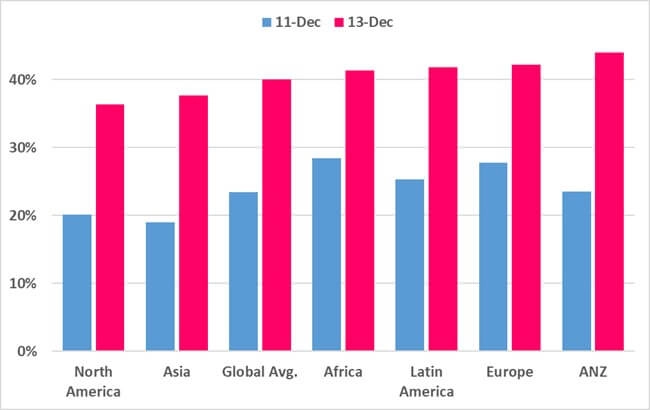

Check Point od pátku zastavil už více než 845 000 pokusů o zneužití zranitelnosti, přičemž více než 46 % pokusů mají na svědomí známé hackerské skupiny. Pokusy o zneužití zranitelnosti zaznamenalo více než 40 % podnikových sítí po celém světě. V České republice hlásí pokusy o zneužití zranitelnosti dokonce 51 % podnikových sítí.

% zneužitých podnikových sítí

"Jedná se jednoznačně o jednu z nejzávažnějších zranitelností za poslední roky, která se šíří rychlostí požáru. V jednu chvíli jsme v souvislosti se zranitelností Log4j zaznamenali více než 100 hacků za minutu. A nové varianty původního exploitu výrazně zvyšují možnosti, jak mohou hackeři zranitelnost zneužít a obejít tradiční bezpečnostní řešení. Jedna vrstva ochrany nestačí a je potřeba využívat pokročilé vícevrstvé zabezpečení," říká Daniel Šafář, Country Manager CZR regionu v kyberbezpečnostní společnosti Check Point Software Technologies.

Reference:

https://www.tenable.com/blog/cve-2021-44228-proof-of-concept-for-critical-apache-log4j-remote-code-execution-vulnerability

https://blog.cloudflare.com/actual-cve-2021-44228-payloads-captured-in-the-wild/

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

https://nvd.nist.gov/vuln/detail/CVE-2021-44228